¿Qué es la autenticación multifactor y por qué es importante?

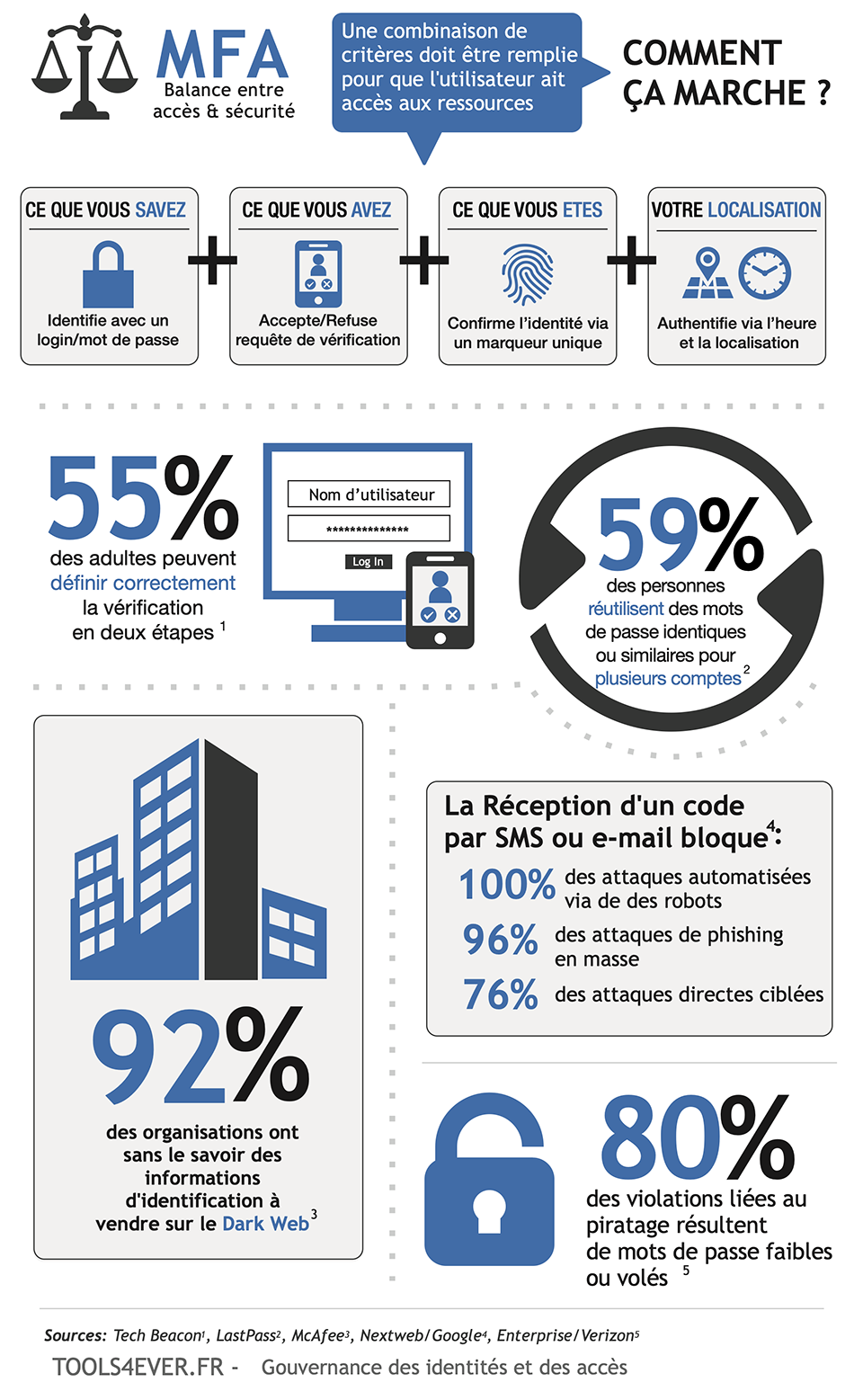

La autenticación multifactor (MFA) es un proceso de seguridad de la cuenta que requiere dos o más pasos separados para que un usuario demuestre su identidad. Esta suele ser la conexión a una computadora, red, aplicación u otro recurso. Para completar un proceso de autenticación multifactor, debe proporcionar credenciales específicas o cumplir ciertas condiciones en cada paso. Si bien la «autenticación de dos factores» sigue siendo un término popular, MFA se ha convertido cada vez más en el término general.

Todos ya usan procesos MFA para probar regularmente su identidad fuera de los escenarios de TI. Por ejemplo, una tarjeta bancaria requiere un número de identificación personal (PIN). La autenticación solo ocurre cuando la tarjeta y el PIN se usan juntos.

Casi todo el mundo está familiarizado con la forma de autenticación más común que se utiliza en la actualidad. Estas son combinaciones de nombre de usuario y contraseña. Desde la creación de cuentas de usuario individuales para acceso a computadoras y aplicaciones, los nombres de usuario y las contraseñas han sido la norma.

En los Estados Unidos, la dirección de correo electrónico promedio está asociada con 130 cuentas de usuario diferentes [i]. La gran mayoría de estas cuentas de usuario requieren una combinación de nombre de usuario y contraseña para iniciar sesión. Dos tercios de los usuarios reutilizan las contraseñas en varias cuentas, lo que genera un efecto en cadena si se compromete[ii].

Cada vez más, los recursos de la nube agregan pasos de autenticación adicionales a las solicitudes tradicionales de ingreso de nombre de usuario y contraseña. Si el nombre de usuario y la contraseña del usuario estuvieran comprometidos, aún requeriría más información o medios para iniciar sesión. Se puede enviar un PIN de un solo uso (o «contraseña de un solo uso») o códigos de verificación a los usuarios a través de SMS o correo electrónico. . Ingresar estos valores únicos cumple con el paso de autenticación adicional. Las aplicaciones de banca en línea y finanzas personales utilizan habitualmente este método MFA, especialmente cuando los usuarios inician sesión desde nuevos dispositivos o diferentes geografías.

5 factores de autenticación

En la autenticación, un «factor» es algo que se puede usar para verificar la identidad de un usuario. Por ejemplo, una combinación de nombre de usuario y contraseña es un factor único. MFA combina dos o más factores para hacer que el proceso de autenticación sea más seguro. Por cada factor requerido para la autenticación, se vuelve exponencialmente más difícil hacerse pasar por un usuario. El AMF puede requerir dos o más de los siguientes factores [iii]:

Conocimiento – Conocimiento – se refiere a «algo que sabes». El conocimiento es el factor de identificación más utilizado en los métodos de autenticación e incluye combinaciones de nombre de usuario y contraseña. Las preguntas de seguridad que también requieren “algo que el usuario sepa” también se agrupan con este factor. Cabe señalar que una combinación de nombre de usuario y contraseña cuenta como un factor. Lo mismo ocurre con un conjunto dado de preguntas de seguridad. La combinación de un nombre de usuario y una contraseña con una pregunta de seguridad todavía se considera autenticación de un solo factor, ya que ambos pertenecen a esta categoría.

Inherencia: se refiere a «algo que eres». Este factor de autenticación incluye todos los datos biométricos que podrían usarse como credenciales. Los ejemplos incluyen huellas dactilares, ADN, reconocimiento facial y escaneos de retina. Este tipo de autenticación se ha vuelto cada vez más popular entre los dispositivos móviles que tienen escáneres de reconocimiento facial y de huellas dactilares integrados.

Posesión: se refiere a «algo que tienes». Tradicionalmente, los objetos como las tarjetas de acceso o los tokens de hardware eran propiedad de los usuarios. Las contraseñas de un solo uso enviadas por SMS o correo electrónico a los teléfonos móviles de los usuarios se clasifican cada vez más en este factor. El uso de dispositivos móviles permite combatir el riesgo de pérdida de elementos físicos como tarjetas inteligentes o generadores de códigos tipo RSA. En algunos sistemas, el propio dispositivo del usuario actúa como factor de esta categoría, habiendo sido declarado «dispositivo de confianza».

Ubicación: hace referencia a cualquier restricción geográfica o de red que se pueda agregar a los métodos de autenticación para mayor seguridad. Además de otros factores, los usuarios deben cumplir con los requisitos de ubicación configurados para que se autentique el recurso en cuestión. Por ejemplo, los usuarios solo pueden acceder a una aplicación cuando están dentro de su red corporativa o en un país específico.

Tiempo: se refiere a cualquier restricción que se pueda agregar para mantener la autenticación dentro de un rango de tiempo definido. De esta manera, los factores de tiempo y ubicación son similares. Los factores de tiempo brindan seguridad si los usuarios nunca tienen una razón para iniciar sesión durante ciertos horarios, por ejemplo, fuera de las 9 a. m. a las 6 p. m.

Los factores temporales y geográficos pueden combinarse para hacer que las condiciones sean cada vez más estrictas. Los intentos de autenticación falsos pueden ocurrir en una ventana demasiado cercana y demasiado lejana para ser legítimos. 3 intentos de inicio de sesión en la cuenta de usuario de Bob dentro de una ventana de 10 minutos no es demasiado sospechoso. Las personas ingresan credenciales todo el tiempo. Sin embargo, sería sospechoso que estos intentos vinieran de Nueva York, Chicago y Los Ángeles durante el mismo período.

El MFA a diario

Identificar estos factores de autenticación es bastante fácil cuando reconsideramos el contexto del ejemplo de la tarjeta bancaria. Para retirar dinero, primero debe autenticarse. Tu tarjeta bancaria sirve como “algo que tienes” (posesión) y tu PIN personalizado es “algo que sabes” (conocimiento).

En teoría, se podrían aplicar diferentes factores o condiciones. Su tarjeta bancaria puede requerir una huella digital en lugar del código PIN. El cumplimiento de las obligaciones de la AMF se seguiría aplicando reemplazando “algo que sabes” por “algo que eres” (Inherencia). Si su banco limita la cantidad de cajeros automáticos a los que puede acceder, se aplica un factor de ubicación. Los límites en el volumen de transacciones en un día imponen un factor de tiempo.

Si bien no aplican MFA a cada deslizamiento, las tarjetas de crédito ayudan a proporcionar casos de uso de por qué MFA es importante. Las compañías de crédito congelan las tarjetas que se han utilizado fuera del alcance normal del negocio. Esto es similar a un factor o condición de ubicación pasiva diseñada para prevenir el robo de identidad.

Si Bob de Nueva York usó repentinamente su tarjeta en Los Ángeles repetidamente, puede considerarse sospechoso. Puede que esté de vacaciones, pero la actividad periférica parece sospechosa. Como resultado, la cuenta se bloquea automáticamente en caso de robo de su identidad o número de tarjeta. Intentar autenticarse en circunstancias demasiado extrañas seguramente debería encender la luz roja.

OTP en aumento

La combinación de credenciales de nombre de usuario y contraseña sigue siendo el método de autenticación más popular. Si bien las organizaciones reconocen fácilmente la importancia de una seguridad sólida, agregar factores de autenticación adicionales solía ser una inversión costosa y que requería mucho tiempo. Gracias a la creación de contraseñas de un solo uso (OTP) en los últimos años, esta barrera para implementar MFA ha desaparecido en gran medida. Como resultado, la adopción está aumentando. Los desarrolladores de aplicaciones pueden agregar fácilmente un factor de posesión a su proceso de autenticación enviando PIN únicos a los teléfonos o correos electrónicos de los usuarios.

La adopción de MFA también está aumentando a medida que los usuarios finales lo encuentran más intuitivo y fácil que nunca. Las aplicaciones gratuitas ahora están disponibles para su uso en teléfonos móviles que generan OTP para recursos en la nube habilitados para MFA.

El software OTP a menudo tiene ventanas de validez breves antes de cambiar el valor de las credenciales. Restablecer Google Authenticator OTP cada 30 segundos, por ejemplo, minimiza en gran medida el riesgo en caso de que un valor se vea comprometido. Una mayor seguridad solo es realmente efectiva si el proceso también es simple y transparente. El MFA de hoy es lo suficientemente simple como para imponer un acceso más estricto sin provocar accidentalmente soluciones alternativas.

La seguridad MFA agregada a sus procesos de autenticación es una obviedad. MFA dificulta que los usuarios abusen de sus derechos de acceso y que los intrusos maliciosos se hagan pasar por ellos.

[i] https://digitalguardian. com/blog/uncovering-password-habits-are-users-password-security-habits-improving-infographic

[ii] https://www.infosecurity-magazine.com/news/google-survey-finds-two-users/

[iii] https://searchsecurity.techtarget.com/feature/5-common-authentication-factors-to-know

[iii] https://searchsecurity.techtarget.com/feature/5-common-authentication-factors-to-know